Dans l'univers de l'administration système, la sécurité n'est plus une option, mais une priorité absolue. Les systèmes d'exploitation, les serveurs et les applications sont souvent livrés avec des configurations par défaut qui, si elles sont fonctionnelles, ne répondent pas toujours aux standards de sécurité les plus stricts. C'est ici qu'intervient le CIS Benchmarks, un référentiel mondial pour le durcissement des systèmes informatiques.

Cet article vous dévoile quelques informations à connaitre sur les CIS Benchmarks : leur rôle, leurs principes fondamentaux, et les outils pratiques pour les appliquer dans votre infrastructure.

1️⃣ Qu'est-ce que le CIS Benchmarks ? Un standard de sécurité reconnu

Les CIS Benchmarks (Center for Internet Security) sont des recommandations détaillées et consensuelles visant à renforcer la configuration de presque tous les composants d'une infrastructure IT, des systèmes d'exploitation aux applications cloud, en passant par les conteneurs et les bases de données.

Développés par le Center for Internet Security (CIS), ces guides sont le fruit d'une collaboration mondiale entre des experts en sécurité, des administrateurs système et des professionnels de divers secteurs. Ils fournissent des étapes claires pour sécuriser votre environnement et réduire drastiquement votre surface d'attaque.

L'Évolution face aux Menaces Modernes

Fondé en 2000, le CIS a rapidement comblé le manque de bonnes pratiques standardisées. Initialement axés sur Windows et Linux, les Benchmarks ont évolué pour couvrir l'ensemble des technologies modernes :

-

Systèmes d'exploitation : Windows Server, Ubuntu, macOS, Red Hat.

-

Plateformes Cloud : AWS, Azure, Google Cloud.

-

Conteneurisation et Orchestration : Docker, Kubernetes.

-

Applications et Bases de Données : Apache HTTP Server, MySQL, MongoDB.

Grâce à cette initiative, le CIS Benchmarks est devenu une norme largement acceptée dans les industries les plus sensibles (finance, santé, secteur public).

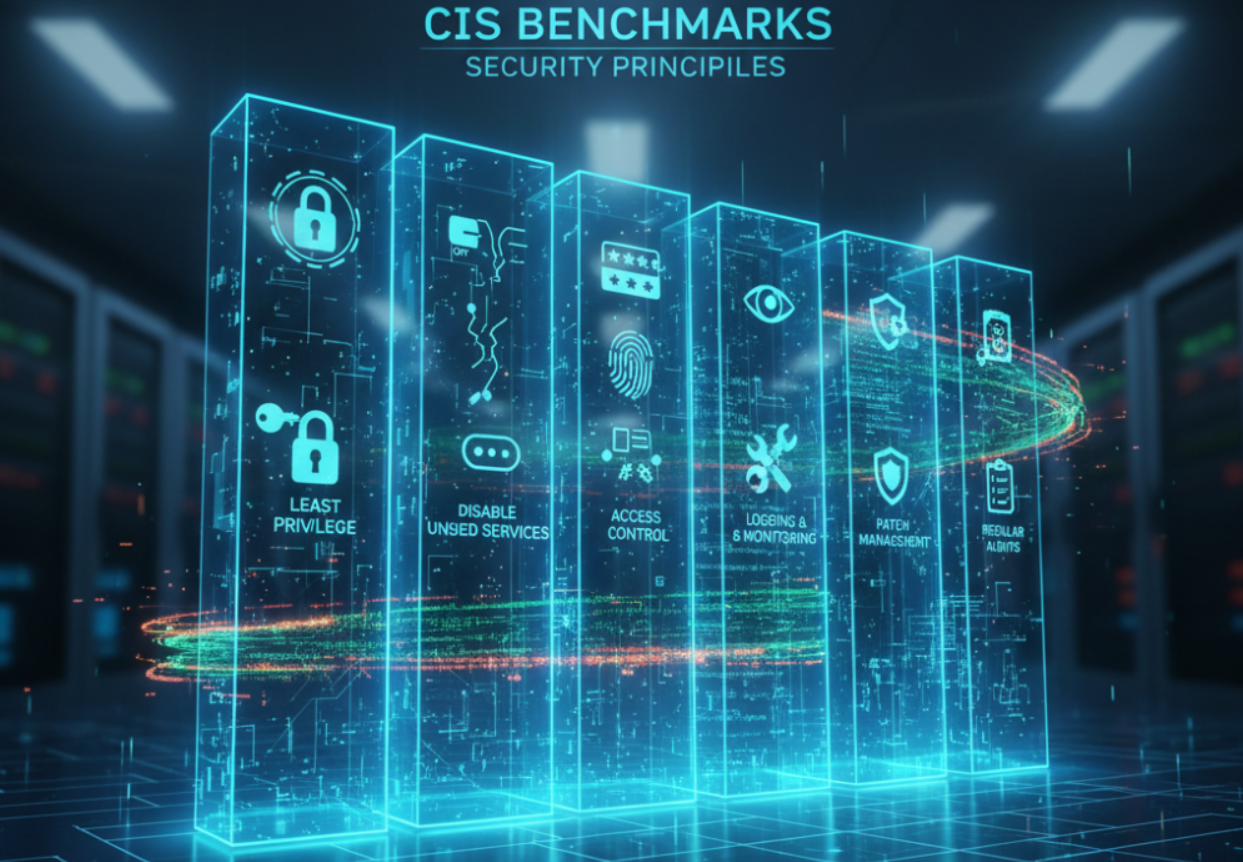

2️⃣ Les Concepts Fondamentaux des CIS Benchmarks

Pour appliquer efficacement ces recommandations, il est crucial de comprendre les principes de sécurité sur lesquels elles reposent.

| Concept Clé | Description | Exemple d'Application (Serveur Linux) |

| Principe du Moindre Privilège | Accorder aux utilisateurs et aux services uniquement les permissions strictement nécessaires à l'accomplissement de leurs tâches. | Révoquer les droits d'administrateur pour les comptes utilisateur quotidiens et utiliser sudo pour les actions privilégiées. |

| Désactivation des Services Inutiles | Minimiser la surface d'attaque en désactivant ou désinstallant les services et fonctionnalités qui ne sont pas essentiels. | Désactiver le service Telnet (non sécurisé) et s'assurer que seuls les ports nécessaires (comme 22 pour SSH) sont ouverts. |

| Gestion des Accès et Authentification Forte | Mise en place de mécanismes d'authentification robustes. | Forcer l'utilisation de clés SSH au lieu de mots de passe pour l'accès distant et appliquer une politique de mot de passe d'au moins 12 caractères. |

| Journalisation et Surveillance | Configurer des logs pour surveiller les événements critiques (échecs de connexion, modifications de fichiers) et les analyser régulièrement. | Configurer auditd pour enregistrer toutes les tentatives d'accès aux fichiers système sensibles (/etc/shadow, /etc/passwd). |

| Gestion des Correctifs (Patch Management) | Maintenir les systèmes à jour avec les derniers correctifs pour combler les vulnérabilités connues. | Automatiser les mises à jour de sécurité critiques avec des outils comme apt-get ou yum via un outil d'orchestration. |

💡 Catégorisation : Niveau 1 (L1) et Niveau 2 (L2)

Les recommandations sont classées selon leur niveau de criticité et leur impact sur le système :

-

Niveau 1 (L1) : Sécurité de base. Ces recommandations peuvent être implémentées sans affecter significativement les performances ou la fonctionnalité du système. Elles sont applicables à la majorité des environnements.

Exemple : Assurer que la connexion à distance utilise le protocole sécurisé SSH (avec clés publiques) et non un mot de passe.

-

Niveau 2 (L2) : Sécurité haute. Ces recommandations sont plus restrictives et visent des environnements où la sécurité est une priorité absolue, même si cela implique un impact mineur sur la performance ou la facilité d'utilisation.

Exemple : Désactiver complètement l'accès root via SSH et limiter les connexions SSH aux utilisateurs listés dans un fichier

AllowUsersspécifique.

3️⃣ Outils Pratiques pour l'Application des Benchmarks

Les recommandations CIS ne sont pas de simples listes de contrôle. Pour garantir la conformité à grande échelle, des outils d'audit et d'automatisation sont indispensables.

- CIS-CAT : L'Outil d'Audit Officiel

Le CIS Configuration Assessment Tool (CIS-CAT) est l'outil officiel développé par le CIS. Il permet d'auditer automatiquement la configuration de vos systèmes par rapport aux Benchmarks et de générer des rapports de conformité détaillés.

Fonctionnalités Clés : Audit automatisé, rapports de conformité, et suggestions de correctifs.

Versions :

-

-

CIS-CAT Lite (Gratuite) : Bonne pour les petits environnements et la découverte des Benchmarks (limité à quelques OS populaires).

-

CIS-CAT Pro (Abonnement) : Audit plus large (Cloud, Docker, Kubernetes) avec personnalisation des rapports.

-

- OpenSCAP : L'Alternative Open-Source

OpenSCAP est un projet open-source basé sur le standard SCAP (Security Content Automation Protocol). Il est particulièrement puissant pour l'audit et l'application des règles de sécurité sur les systèmes Linux (RHEL, CentOS, Fedora).

-

Exemple de commande pour un audit SCAP :

oscap xccdf eval --profile xccdf_org.ssgproject.content_profile_standard \ /usr/share/xml/scap/ssg/content/ssg-rhel8-ds.xml

3. Automatisation avec l'Infrastructure as Code (IaC)

Pour les équipes DevOps et les grandes infrastructures, l'application des Benchmarks doit être automatisée. C'est là que l'Infrastructure as Code prend tout son sens :

| Outil d'Automatisation | Description | Avantage Clé |

| Ansible Lockdown | Collection de rôles Ansible pour appliquer les recommandations CIS. | Déploiement Massif : Automatisation rapide et fiable des configurations sécurisées sur des centaines de serveurs. |

| Chef InSpec | Framework de tests de sécurité et de conformité (sous forme de code). | CI/CD et Tests : Permet d'écrire des règles de sécurité (tests) et de vérifier la conformité en temps réel dans vos pipelines de déploiement. |

Conclusion

L'adoption des CIS Benchmarks est la démarche la plus efficace pour standardiser et renforcer la configuration de votre infrastructure. Elle vous permet de :

-

Réduire la Surface d'Attaque : En éliminant les failles de sécurité courantes des configurations par défaut.

-

Assurer la Conformité : En fournissant des preuves claires que vos systèmes respectent une norme de sécurité reconnue mondialement.

-

Gagner en Résilience : En préparant vos systèmes à faire face aux menaces modernes.

Que vous soyez un administrateur système, un ingénieur DevOps ou un responsable de la sécurité, intégrer les CIS Benchmarks dans votre gestion de l'IT est non seulement un gage de sécurité, mais aussi une preuve de professionnalisme dans la protection de vos actifs numériques.

⬆️ Prochaine Étape :

Réaliser un Lab dans lequel je vais faire l'audit de sécurité de trois systèmes RHEL8, RHEL9 et SUSE15 grâce à un outil Scap Benchmark qui fera l'objet très prochainement d'un article spécial.

Plus d’infos

Site Officiel : " https://www.cisecurity.org/ "

Documentation officielle des CIS Benchmarks : " https://www.cisecurity.org/cis-benchmarks "

GitHub CIS Benchmark : " https://github.com/CISecurity "